ГЛАВА 2. АНАЛИЗ ВОЗМОЖНОСТЕЙ ПРИМЕНЕНИЯ ИНСТРУМЕНТОВ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ НА ПРЕДПРИЯТИИ МАЛОГО БИЗНЕСА

2.1 Модель анализа угроз и уязвимостей информационной безопасности

Проведем анализ угроз и уязвимостей информационной безопасности на примере ООО «Веста».

ООО «Веста» – компания малого бизнеса, осуществляющая оказание услуг по транспортным перевозкам. Основной вид деятельности – перевозка грузов неспециализированными автотранспортными средствами. Компания зарегистрирована 23.11.2007 по юридическому адресу 117452, город Москва, Балаклавский проспект, дом 28встра, эт 1 ком 21, 23.

Для управления транспортными перевозками ООО «Веста» использует интегрированную в «1С: Предприятие 8.3» информационную систему «TMS Логистика: Управление перевозками».

В рамках исследования была проведена инвентаризация автоматизированной системы, результаты которой представлены в приложении 1. Перечень средств защиты, установленных на ОИ отдела представлен в приложении 2.

Основные угрозы безопасности информационных систем ООО «Веста» представлены в таблице 1.

Таблица 1. Основные угрозы безопасности информационных систем ООО «Веста»

| Тип угрозы информационной безопасности | Вид угрозы информационной безопасности |

| 1 Угрозы утечки информации по техническим каналам | Угрозы утечки акустической (речевой) информации |

| Угрозы утечки видовой информации | |

| Угрозы утечки информации по каналам побочных электромагнит-ных излучений и навод |

Продолжение таблицы 1

| 2 Угрозы несанкционированного доступа к информации в информационной системе регулирования транспортных перевозок | Угрозы уничтожения, хищения аппаратных средств носите-лей информации путем физического доступа к элементам ИС |

| Угрозы хищения, несанкционированной модификации или блокирования информации за счет несанкционированного доступа (НСД) с применением программно–аппаратных и программных средств (в том числе про-граммно–математических воздействий) | |

| Угрозы не преднамеренных действий пользователей и нарушений безопасности функционирования ИС из–за сбоев в программном обеспечении, а также от угроз не антропогенного (сбоев аппаратуры из–за ненадежности элементов, сбоев электропитания) и стихийного (ударов молний, пожаров, наводнений и т.п.) характера | |

| Угрозы преднамеренных действий внутренних нарушителей | |

| Угрозы несанкционированного доступа по каналам связи |

Для оценки рисков информационных активов представлена таблица факторов риска и их оценки, в которой определяются факторы риска, оцениваются и ранжируются по критерию возможного ущерба и вероятности осуществления (таблица 2).

Таблица 2. Факторы риска информационных активов по БДУ ФЭСТЭК

| Наименование риска | Опасность | Вероят-ность | Значимость (3х4) |

| Угрозы утечки акустической (речевой) информации | 8 | 0,8 | 6,4 |

| Угрозы утечки видовой информации | 4 | 0,5 | 2,0 |

| Угрозы утечки информации по каналам побочных электромагнитных излучений | 6 | 0,7 | 4,2 |

| Угрозы уничтожения, хищения аппаратных средств носителей информации путем физического доступа к элементам ИС | 9 | 0,9 | 8,1 |

| Угрозы хищения, несанкционированной модификации или блокирования информации за счет несанкционированного доступа (НСД) с применением программно–аппаратных и программных средств (в том числе про-граммно–математических воздействий) | 7 | 0,8 | 5,6 |

| Угрозы не преднамеренных действий пользователей и нарушений безопасности функционирования ИС из–за сбоев в программном обеспечении, а также от угроз не антропогенного (сбоев аппаратуры из–за ненадежности элементов, сбоев электропитания) и стихийного (ударов молний, пожаров, наводнений и т.п.) характера | 5 | 0,7 | 3,5 |

| Угрозы преднамеренных действий внутренних нарушителей | 6 | 0,7 | 4,2 |

| Угрозы несанкционированного доступа по каналам связи | 7 | 0,5 | 3,5 |

Таким образом, основными угрозами безопасности являются утечка акустической информации и угрозы уничтожения, хищения аппаратных средств носителей информации путем физического доступа к элементам ИС.

Матрица активов с целью оценки уязвимости представлена в таблице 3.

Таблица 3. Матрица оценки уязвимости активов по БДУ ФЭСТЭК

| Шкала

0- нет воздействия 1 — слабое воздействие 3- умеренное воздействие 9 — сильное воздействие

Уязвимость |

Активы и затраты | Торговые секреты | Конфиденциальная информация | Репутация | Потерянный доход | Затраты на восстановление | Информация | Аппаратные средства | Программное обеспечение | Обслуживание | Коммуникации | |

| Веб-сервер | 1 | 1 | 3 | 0 | 1 | 3 | 0 | 0 | 1 | 1 | 3 | |

| Вычислительный сервер | 1 | 1 | 3 | 0 | 1 | 3 | 0 | 0 | 1 | 1 | 3 | |

| Брандмауэр | 1 | 3 | 1 | 1 | 3 | 1 | 1 | 1 | 1 | 3 | 1 | |

| Маршрутизатор | 1 | 3 | 1 | 3 | 3 | 1 | 3 | 3 | 1 | 3 | 1 | |

| Клиентские узлы | 1 | 1 | 3 | 1 | 1 | 3 | 1 | 1 | 1 | 1 | 3 | |

| Базы данных | 1 | 3 | 0 | 1 | 3 | 0 | 1 | 1 | 1 | 3 | 0 | |

Совокупное воздействие уязвимости на активы = 1,49. Данный показатель отражает умеренный уровень уязвимости системы ООО «Веста».

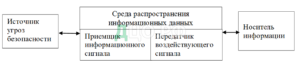

Обобщенная схема канала реализации угроз безопасности представлена на рисунке 5.

Рисунок 5 – Обобщенная схема канала реализации угроз информационной безопасности ООО «Веста»

Угроза информационной безопасности реализуется в результате образования канала реализации между источником угрозы и носителем (источником) информационных данных, что создает условия для нарушения информационной безопасности предприятия малого бизнеса (несанкционированный или случайный доступ).

2.2 Оценка основных угроз информационной безопасности в БДУ ФСТЭК России

В условиях развития информационных систем транспортных перевозок вся информация о компании теперь доступна в одном месте. Эта центральная роль делает интеллектуальную собственность компании, одно из ее основных конкурентных преимуществ, более уязвимой. Нарушения безопасности (злонамеренные или непреднамеренные) могут привести к нарушению непрерывности, снижению надежности информации, снижению эффективности и результативности процессов и даже иметь правовые последствия.

Дополнительные исследования по этой теме важны из-за смены парадигмы, с которой мы в настоящее время сталкиваемся. До недавнего времени большинство проблем, связанных с безопасностью корпоративных информационных систем, носили скорее технический характер (например, вирусы, черви, трояны и т. д.), однако все больше исследований приходит к выводу, что взаимодействие человека с системами является реальной причиной большинства нарушений [6], [17] и [20].

Рассмотрим основные риски информационной безопасности при перевозках.

Постоянный поток данных. Транспортные сети должны быть постоянно подключены, чтобы данные могли беспрепятственно передаваться по нескольким сетям, приложениям и системам. Это свободное перемещение данных позволит синхронизировать большинство операций при транспортных перевозках. Однако, управление большими потоками данных может отвлечь операторов от выявления уязвимостей, пока не станет слишком поздно, позволяя киберпреступникам использовать высокий трафик данных для маскировки попыток зондирования и атак на транспортные системы.

Чтобы справиться с этой угрозой, операторам придется постоянно сохранять бдительность. Данные обеспечивают операторам видимость в реальном времени их физической инфраструктуры; эта видимость также применима, когда речь идет о цифровых сетях.

- С помощью правильных решений для мониторинга данных операторы могут сопоставить всю свою сеть с уязвимостями высокого риска и использовать эту информацию для разработки соответствующих стратегий реагирования на кибератаки, сводя к минимуму риск широкомасштабных сбоев. Это постоянный процесс, но со временем он становится легче, если у вас есть правильные системы и мышление. Кроме того, по мере того, как операторы будут продолжать укреплять свою сеть, она будет становиться все более устойчивой к новым угрозам.

Учет эксплуатационной безопасности и кибербезопасности как разных предметных сфер информационной защиты без их взаимосвязи. К сожалению, многие компании рискуют рассматривать кибербезопасность как уникальный уровень, существующий отдельно от физических операций. Однако растущая зависимость от систем управления дорожным движением (TMSS) для маршрутизации транспортных средств и управления сигнализацией или от данных для оптимизации трафика на протяжении всего маршрута просто делает это мышление неверным.

По мере роста взаимозависимости между эксплуатационной безопасностью и кибербезопасностью перевозчики будут сталкиваться с двойным давлением, связанным с обеспечением безопасности грузов, одновременно охраняя цифровую инфраструктуру, на которой все чаще работают их операции.

Компании перевозчики, однако, не должны рассматривать это как необходимость выбора между двумя сферами информационной защиты.. Этот подход фокусируется на объединении как безопасности, так и безопасности в будущих транспортных системах, совместном проектировании и совместном тестировании обоих аспектов в каждом элементе сети.

3: Информационные риски становятся «слепым пятном» для бизнеса. В своих усилиях по повышению безопасности перевозчики также рискуют оказаться перегруженными растущей цифровой сложностью. Они могут быть перегружены растущей технической сложностью, такой как конфликты оборудования или различные стандарты безопасности, даже если они продолжают оцифровывать существующие маршруты или масштабировать операции для удовлетворения растущего спроса. Как и в любом другом бизнесе, перевозчики могут снизить этот неизбежный уровень сложности и давления, сотрудничая с правильным набором поставщиков и поставщиков услуг.

Действительно, по мере того, как они продолжают оцифровывать и подключать все больше элементов своей работы, перевозчикам следует внедрять такие решения, как HUAWEI CLOUD, которые имеют встроенную безопасность в своем ядре от края до центра обработки данных, а функции и услуги защищают потоки данных оператора на каждом этапе.

Стандартизация и независимые оценки. При поддержке правительств перевозчики должны тесно сотрудничать с поставщиками для обеспечения эффективного тестирования оборудования, систем и программного обеспечения, а также для поддержки конкретных механизмов оценки. В связи с растущей угрозой кибератак промышленность постоянно развивается и повышает уровень стандартизации, сертификации и общих процессов – особенно независимой оценки – продуктов и решений поставщиков.

Новые подходы должны улучшить понимание во всех областях, включая процессы проектирования, постоянную поддержку продуктов и устранение уязвимостей. Оценка и оценка продуктов от разных поставщиков должны быть одинаковыми, поскольку каждая цепочка поставок будет нести одинаковый уровень риска.

Информационная безопасность транспортных перевозок – это не «культура» рабочей силы. Даже при наличии защищенной цифровой инфраструктуры кибератаки и нарушения могут по-прежнему происходить, если люди, использующие эти системы, не рассматривают безопасность в качестве приоритета. Без надлежащего инструктажа некоторые сотрудники могут рассматривать информационную безопасность исключительно как ответственность ИТ-отдела и продолжать демонстрировать поведение, которое может стать косвенным вектором атаки для кибератак и злоумышленников. Например, водитель транспортного средства соединит свое незащищенное устройство с критически важной инфраструктурой, такой как, например, TMS.

Для устранения этой проблемы потребуется внедрить информационную безопасность в саму структуру управления персоналом как важную часть техники безопасности перевозок, и лучший способ сделать это – усилить растущую взаимосвязь между эксплуатационной и информационной безопасностью, то есть связать кибербезопасность со строгими мерами безопасности сотрудников, уже принятыми в большинстве транспортных сетей.

Чтобы добиться этого, компании также должны переписать свой свод правил безопасности, обеспечив включение мер информационной безопасности в каждую операционную процедуру, процесс или руководство. Но самое главное, они должны предоставить своим сотрудникам пространство, время и поддержку, чтобы понять важность информационной безопасности и ее влияние на их повседневные рабочие процессы.

Таким образом, перевозчики не должны рассматривать или повышать кибер-риск как причину задержки оцифровки; они должны рассматривать его как сильную мотивацию для постоянного повышения целостности и надежности своих сетей. Только тогда они смогут обеспечить свою постоянную актуальность как для потребностей будущих клиентов, так и для развития будущих умных городов, гарантируя при этом безопасность, эффективность и надежность своей повседневной деятельности.

Предметом защиты информации является информация, хранящаяся, обрабатываемая и передаваемая в компьютерных системах.

К объектам защиты информации относятся информация, носитель информации или информационный процесс, которые нуждаются в защите от несанкционированного доступа, изменения и копирования третьими лицами. В свою очередь носителями защищаемой информации могут быть физические лица, материальные объекты, физические поля.

Более подробно объекты защиты информации можно классифицировать следующим образом:

— информационные ресурсы, содержащие конфиденциальную информацию;

— системы и средства, отвечающие за обработку конфиденциальной информации (технические средства приема, обработки, хранения и передачи информации);

— вспомогательные технические средства и системы, размещенные в помещениях обработки секретной и конфиденциальной информации (технические средства открытой телефонной связи, системы сигнализации, радиотрансляции и т.д.).

В числе актуальных рисков информационной безопасности при перевозках можно выделить (рис. 6):

| несанкционированный доступ к информации в связи с недостатками аутентификации пользователей |

| нарушение целостности и сохранности данных из-за низкой отказоустойчивости сервера |

| Угроза компьютеру, локальной сети или отдельным узлам от внешних атак, вредоносного программного обеспечения |

Рисунок 6 – Перечень актуальных рисков информационной безопасности при перевозках

Таким образом, предметную область исследования составляет информационная безопасность малого предприятия малого бизнеса. Основные риски информационной безопасности предприятия малого и среднего бизнеса составляют угрозы утечки информации по техническим каналам, угрозы утечки акустической (речевой) информации, угрозы несанкционированного доступа к информации в информационной системе персональных данных и угрозы доступа к данным, используя методы социальной инженерии.

2.3 Анализ действующих инструментов обеспечения безопасности информационных систем

Развитие методов обеспечения безопасности информационных систем происходит с одной стороны на фоне развития цифровой экономики, а с другой – по мере появления новых форм угроз данной безопасности.

В настоящее время сформированы достаточно эффективные методы обеспечения безопасности информационных систем малого предприятия (рис. 7).

| Биометрическая защиты доступа |

| Криптографическая защита |

| Отказоустойчивых сервер |

|

Fierwall |

| трехступенчатая система авторизации (БИОС, локальная станция, клиент-станция) |

Рисунок 7 – Методы обеспечения безопасности информационных систем малого предприятия

Наиболее сложным с точки зрения технической реализации является биометрическая защита. За последние несколько лет на уровне ИКАО была проделана значительная работа по поощрению стран к внедрению электронных машиночитаемых проездных документов, известных как инициатива MRTD.

Последние инициативы по стандартизации работают над логической структурой данных 2.0 (LDS 2.0), которая вкратце позволит после выпуска данных ePassport. Типичная область применения — электронная виза.

С точки зрения PKI LDS 2.0 представляет собой интересный вариант использования, поскольку существующая инфраструктура EAC может использоваться повторно на 100%.

Такого рода биометрические данные могут однозначно идентифицировать человека, и организации склонны все больше и больше полагаться на биометрические данные в качестве средства для процедур аутентификации.

Что касается проездных документов, то Европейский Союз определил включение биометрических данных в четко определенные рамки на основе спецификации BSI TR-03110 v1.11.

Поскольку биометрические данные считаются конфиденциальной индивидуальной информацией, было оговорено, что доступ на чтение предоставляется только хорошо идентифицированным и аутентифицированным терминалам в результате процедуры авторизации. Этот подход естественным образом привел к созданию инфраструктуры открытых ключей, управляющей правами доступа на основе сертификатов.

Чтобы помочь решить потенциальные проблемы системы предотвращения потери данных, компании разработали системы управления информационными правами (также известные как IRM). Системы управления правами на информацию встраивают защиту непосредственно в документы, так что, когда сотрудник создает документ, он или она определяет, какой вид защиты применять. Например, сотрудник может запретить пересылку, печать, общий доступ к документу за пределами организации и т. д.

После установки типа защиты создающее приложение шифрует документ так, что только авторизованные пользователи могут открыть его, да и то только в совместимых приложениях. После того, как сотрудник открывает документ, приложение становится ответственным за выполнение указанных мер защиты. Поскольку защита перемещается вместе с документом, если уполномоченное лицо отправляет его неавторизованному лицу, то неавторизованное лицо не сможет прочитать или изменить его. Однако для эффективной работы системы управления информационными правами необходимо развернуть и настроить как серверную, так и клиентскую среду. Кроме того, поскольку только совместимые клиенты могут работать с защищенными документами, работа сотрудника может быть неожиданно прервана, если он попытается использовать несовместимое приложение.

Внедрение отказоустойчивых серверов – один из самых давних методов защиты информационных систем и в тоже время один из самых простых. Применение данного метода активно используется в организациях с большим числом обособленных подразделений, разветвленной структурой управления и т.д.

Firewall является одним из доступных методов защиты компьютеров и узлов локальной сети организации от внешних угроз со стороны вредоносных программ, взлома системы извне и пр. Современные продукты данного вида зачастую предоставляют комплексную защиту информационных систем, отличающуюся достаточно высокой эффективностью. Основным недостатком данного метода защиты является его развитие по принципу реагирования на появившиеся угрозы при отсутствии превентивных мер. То есть вредоносное программное обеспечение развивается более высокими темпами.

Трехступенчатая система авторизации формата БИОС – локальная станция – клиент-станция. В основном применяется в IT-компаниях, так как на уровне обычного пользователя информационной системы без должной квалификации и/или образования операции в БИОС представляют значительную сложность. Соответственно, такие манипуляции достаточно эффективны, но имеют узкий круг использования.

Таким образом, современные методы защиты информационных систем имеют в своей основе как аппаратно-программные комплексы, так и отдельно технические или программные решения. Развитие методов защиты информационных в большинстве случаев идет по пути реагирования на выявленные угрозы, что снижает их эффективность.

В настоящее время на платформе «1С: Предприятие 8» реализованы следующие стратегии и методы обеспечения безопасности.

Прежде всего, реализован механизм блокировки управляемых данных. Это позволяет управлять блокировками данных и улучшает параллельную работу пользователя в режиме клиент-сервер. Также реализовано свойство конфигурации режима управления блокировкой данных.

Свойство режим управления блокировкой данных реализовано для следующих объектов конфигурации: каталог, документ, план обмена, план счетов, бизнес-процесс, задача, схема типов расчетов, схема типов характеристик, регистр информации, регистр накопления, регистр учета, регистр расчета, пересчет, последовательность и константа.

Реализован скрипт объекта DataLock. Для метода глобального контекста BeginTransaction() реализован параметр для установки режима управления блокировкой.

Изменена процедура автоматической нумерации объектов. Числа получаются вне транзакций без блокировки других транзакций.

Реализован новый режим работы менеджеров накопительного и учетного регистров — с разделителем итогов, что позволяет обеспечить большую согласованность записи в регистры. Реализованы методы GetTotalsSplittingMode() и SetTotalsSplittingMode (). Свойство Enable totals split реализовано для объектов конфигурации регистров накопления и учета.

Для объектов сценария AccumulationRegisterManager были реализованы следующие методы.<имя> и AccountingRegisterManager.<name>: RecalcPresentTotals (), RecalcTotalsForPeriod(), SetPresentTotalsUsing (), GetPresentTotalsUsing ().

Для измерений регистра оборота реализовано использование в свойствах итогов. Это позволяет исключить измерение из сохраненных итогов регистра.

Свойство Автопрефиксномера задачи была выполнена на объект конфигурации задач. При создании новой задачи, ее номер автоматически дополняется номером соответствующего бизнес-процесса, если собственность Автопрефиксномера задачи задания установлено значение BusinessProcessNumber.

Реализовано свойство конфигурации модуля сеанса. Модуль сеанса выполняется для любого типа соединений и используется для настройки параметров сеанса. Событие Sessionparametersset реализовано для модуля session.

Были реализованы операторы сценариев AddHandler и DeleteHandler. Они позволяют назначать обработчики событий для прикладных объектов, наборов записей и COM-объектов.

Реализован объект подписки на события. С помощью этого объекта можно назначить обработчики событий для неинтерактивных событий одного или нескольких прикладных объектов.

Параметр User / Role был реализован для методов глобального контекста AccessRight() и AccessParameters ().

Реализован метод скрипта ValueIsFilled ().

Реализован объект сценария RandomNumberGenerator.

Процедура отладки была существенно изменена:

- теперь можно отлаживать любые модули 1С: Предприятие (включая сессии на сервере, во внешних соединениях и Web-сервисах);

- одновременно можно отлаживать несколько соединений;

- соединения можно отлаживать на других локальных машинах;

- измерение производительности теперь отображает местоположение выполнения кода (клиент или сервер) и вызовы сервера в определенных строках кода клиента.

Настройки пользовательского списка теперь имеют режим иерархического представления.

Обмен числовыми значениями может быть скопирован в буфер обмена, а затем использован в других программах (например, MS Excel, Windows Calculator)и в калькуляторе формул 1С: Предприятие и немедленном окне..

Если пользователя спрашивают, нужно ли сохранять изменения при работе с Предприятие 8.1, то форма с внесенными, но не сохраненными изменениями автоматически располагается над всеми другими формами (сразу после диалогового окна вопроса).

Добавлено динамическое обновление конфигурации базы данных без исключительной блокировки, если изменения не влияют на структуру данных.

Метод глобального контекста DatabaseConfigurationChangedDynamically() был реализован для проверки того, что конфигурация была изменена динамически во время текущего сеанса клиента.

Структура хранения журнала событий была изменена. Журнал теперь хранится в нескольких файлах. Журнал событий получил возможность задавать периодичность разбиения журнала на файлы. Теперь можно установить запись журнала событий в отношении транзакции (транзакционной или независимой). Для записей транзакций журнала событий реализован параметр состояния транзакции.

Процесс тестирования и восстановления инфобаз можно разделить на несколько сеансов. Реализовано сохранение параметров тестирования и ремонта между рабочими сессиями конструктора. Ключ IBCheckAndRepair запуска командной строки теперь имеет параметры UseStartPoint и TimeLimit. Реализована Регистрация событий тестирования и восстановления в журнале событий.

Реализован механизм технологического логирования. Он записывает информацию из всех приложений 1С: Предприятие, запущенных на одной машине, и используется для получения дампов аварийных завершений приложений и анализа технологических проблем.

Теперь можно задать параметры информационной базы в конструкторе или с помощью скрипта. Для настройки доступны следующие параметры:

1 Время ожидания блокировки данных (в секундах),

2 Минимальная длина пароля пользователя,

3 Сложный пароль.

Реализовано свойство невозможно изменить пароль пользователя информационной базы.

В консоли управления кластером серверов 1С:Предприятие можно визуально проанализировать блокировки баз данных. Теперь можно расширить список пользовательских информационных баз с помощью общих списков информационных баз.

Имеется механизм блокировки установочных соединений с информационной базой. Настройка блокировки соединений может быть установлена с помощью скрипта или консоли управления кластером. Реализован объект сценария ConnectionsLock. Были реализованы методы GetConnestionsLock() и SetConnectionsLock (). Реализован параметр запуска системы командной строки UC и параметр линии соединения. Реализована возможность автоматического перезапуска конструктора после восстановления инфобазы из файла.

Пользователи, которым не разрешена аутентификация средствами 1С:Предприятие 8.1, не отображаются в списке выбрать пользователя при подключении к информационной базе 1С: Предприятие 8.1.

Предприятие 8.1 имеет установочный пакет msi, входящий в дистрибутив, может быть использован для централизованной установки 1С: Предприятие 8.1 с использованием групповых политик сервера MS Windows 2000/2003 (в этом случае возможен только английский интерфейс программы установки).

Можно принудительно прервать соединение с сервером 1С: Предприятие в тех случаях, когда сервер выполняет код в сценарии 1С:Предприятие или длинный запрос к базе данных SQL Server.

Реализован новый режим работы накопительно-учетного регистра-с разделителем итогов, что позволяет обеспечить большую согласованность записи в регистры. Возможность деактивации использования текущих итогов накопительных и учетных регистров. Возможность пересчета текущих итогов по накопительным и учетным регистрам за указанный период.

Производительность записи в накопительные и учетные регистры с большим количеством изменений (дополнительных измерений) была повышена за счет изменения индексной структуры таблиц базы данных. Оптимизирована запись в регистры учета и накопления за прошлые периоды. Оптимизировано написание набора записей регистров учета и накопления. Существенно уменьшена вероятность возможных тупиковых ситуаций при работе с расчетными регистрами, поддерживающими период действия. Для таблиц значений оптимизирован линейный поиск за счет возможности индексации.

Таким образом, угроза – действие, которое потенциально может привести к нарушению безопасности. Свойством угрозы является перечень уязвимостей, при помощи которых может быть реализована угроза; Уязвимость — это слабое место в информационной системе, которое может привести к нарушению безопасности путем реализации некоторой угрозы. В результате изучения предприятия малого бизнеса были выделены наиболее существенные угрозы информационной безопасности и разработана модель угроз. Основными угрозами безопасности являются утечка акустической информации и угрозы уничтожения, хищения аппаратных средств носителей информации путем физического доступа к элементам ИС.